La Ciber Inteligencia de Amenazas (Cyber Threat Intelligence, CTI) ha sido un topic muy hablado desde comienzos del año 2014 y es precisamente a causa de la evolución natural de hacer minería de datos sobre eventos de seguridad e incorporar fuentes externas de información para contrastarlos.

La Ciber Inteligencia de Amenazas es la información de amenazas en el ciber-espacio que fluye a través de un proceso de evaluación y análisis y que luego adquiere valor y precisión para nuestra organización.

Esta Ciber Inteligencia de Amenazas puede provenir de fuentes externas o internas, que cuando son analizadas y evaluadas correctamente le permiten a una organización tener los siguientes beneficios:

- Direccionar mejor, más informados, las respuestas a los incidentes de seguridad.

- Manejar de mejor forma las estrategias de inversión en seguridad, conectándose con las prioridades del negocio en materia de riesgos.

- Proactividad en el manejo de la seguridad y descubrimiento de vulnerabilidades (no esperar a un Ethical Hacking).

- Mejorar las comunicaciones entre el equipo de seguridad y los dueños del negocio.

- Reducir y perfeccionar el modelo de alertas de seguridad, que todos los días inunda a las organizaciones

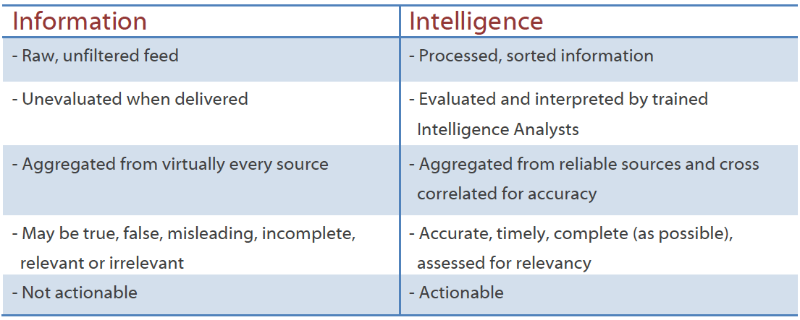

INFORMACIÓN VS INTELIGENCIA

Existen varias diferencias entre las dos:

Destaca la última fila, donde la información cruda no ofrece posibilidades de "acción", mientras que la información una vez evaluada y analizada, ya con inteligencia, nos permite tomar acciones, ósea, es procesable.

CARACTERÍSTICAS DE LA INTELIGENCIA PROCESABLE

Aquí es donde se empieza a hablar del verdadero valor de la Ciber Inteligencia de Amenazas, cuando profundizamos en su características principales:

- Precisa, la credibilidad es la clave para mantener la confianza en la seguridad.

- Alineada, toda la información es cruzada y se pasa por reglas de acuerdo a la infraestructura de la empresa.

- Integrada, la inteligencia es relevante a la situación de seguridad de la organización.

- Predictiva, el análisis forense y ethical hacking consumen mucho tiempo en la prevención y/o patología de las amenazas.

- Relevante, inteligencia aplicada a la situación y sector de la compañía.

- Oportuna, tener la información antes de que el ataque ocurra.

Ahora que sabemos qué es la Ciber Inteligencia de Amenazas, cuáles son sus beneficios, cuál es la diferencia entre la información y la inteligencia y sus características, veamos en la práctica cómo puede ser implementada en una compañía.

SOFTWARE Y PROVEEDORES

El mercado está ofreciendo soluciones basadas en la nube y/o con implementaciones locales, de software que nos permite integrar al flujo de trabajo diario la Ciber Inteligencia de Amenazas.

Inteligencia táctica, técnica, operativa y estratégica son tipos de de Inteligencia de Amenazas del Ciber-espacio.

Según el CPNI (Center for Protection of National Infrastructure) del Reino Unido y a través de su framework CBEST, se asume que los test de penetración ya no son considerados como suficientes para proactivamente descubrir vulnerabilidades en la infraestructura, ya es necesario contar con fuentes externas de Ciber Inteligencia de Amenazas y se volverá mandatorio para compañías en el sector financiero.

En la práctica, contamos con varios proveedores, que ofrecen software que recolecta información de diferentes fuentes (externas predefinidas e internas a configurar: por ejemplo, los logs de auditoría de seguridad de los dispositivos de red). Esta información, con algunas reglas e indicadores, se acopla a nuestra infraestructura, genera alertas y nos permite evaluar si una amenaza emergente podría afectar nuestra infraestructura y así tomar acciones proactivas.

Definitivamente, una muy buena estrategia para un CEO preocupado por la seguridad de su organización que sólo veía en los Ethical Hacking una solución proactiva al problema.

Referencias

Wikipedia, Cyber Threat Intelligence, https://en.wikipedia.org/wiki/Cyber_threat_intelligence

![]() Julián Ríos

Julián Ríos

Investigador de Fraudes certificado por la ACFE (Asociación de Examinadores del Fraude Certificados), Ciber Investigador experto en Inteligencia y Contrainteligencia certificado por el Instituto McAfee, Profesional en seguridad de la Información certificado por ISC2 (Certified Information Systems Security Professional) y perito Forense Informático (CHFI) con énfasis en la gestión de incidentes (ECIH) y hacking ético (CEH), certficado por EC-Council. Lleva 10+ años dedicado a la gobernanza en el campo de las tecnologías de la información, certificado en COBIT, ITIL, Red Hat y hoy en día se dedica a aplicar todos los conocimientos en seguridad de la información y las TICs para combatir el fraude de manera innovadora, desarrollando nuevos productos y metodologías. Colaborador de Auditool.

Medellín, Colombia

Y luego Agregar a la pantalla de inicio.

Y luego Agregar a la pantalla de inicio.