Muchísima información es almacenada hoy en día en las compañías: datos financieros, marketing, clientes, proveedores, transacciones, correos, correspondencia y mucho más.

La evidencia de un fraude puede estar localizada allí, aunque desafortunadamente los datos que lo muestran lucen igual de legítimos que los datos que no muestran fraude.

Tomando una muestra de datos y analizándola no necesariamente mostrará donde, quién y cómo sucedió el fraude

Afortunadamente los investigadores del fraude pueden contar con el uso de herramientas de Big Data para llevar a cabo técnicas de análisis que permitan la identificación de anomalías más fácilmente, consolidando todas las fuentes de datos y generando una sola vista correlacionable.

QUÉ ES EL BIG DATA

El Big Data es una palabra de moda en el mundo de los negocios y sobre todo en el mundo de la investigación hoy en día. Se define como una variedad de información en alto volumen y velocidad que requiere de nuevas formas para ser procesada para la toma de desiciones.

EL PROCESO DE ANÁLISIS DE DATOS

Antes de proceder con el uso de software, el investigador debe prepararse y contemplar el uso de técnicas que le permitan ser más eficiente, como las siguientes:

- Planeación: entender los datos, definir los objetivos de la examinación, construir un perfil de fraudes potenciales y determinar si el predicado existe.

- Preparación: identificar los datos relevantes, obtener los datos, verificar los datos, limpiar y normalizar datos.

- Interpretación: analizar los datos.

- Post análisis: reponder a los hallazgos encontrados, monitorear los datos.

Veremos cómo cada fase acercará al investigador a resolver más rapidamente la hipótesis del fraude.

ENTENDIENDO LOS DATOS

Como primer paso, el examinador del fraude debe primero conocer qué datos están disponibles para ser analizados y cómo está consolidada la información. Esto significará revisar su composición.

DEFINIENDO LOS OBJETIVOS Y ALCANCE

La cantidad de datos puede ser extremadamente voluminosa, muchas compañías ejecutan millones de transacciones diarias. Ir detrás de cada pieza de datos será imposible. En consecuencia se deberá definir el alcance considerando: La estructura y el tamaño del negocio, el área del negocio a ser examinada, el ímpetu de la examinación y los recursos disponibles (tiempo, personas).

CONSTRUYENDO UN PERFIL DE FRAUDE

Para maximizar el potencial de éxito en la detección del fraude se debe comprender primero el riesgo de fraude al que puede estar expuesta la organización y construir una hipótesis basado en ello. No se puede pretender perseguir toda clase de fraudes porque la examinación será infinita en tiempo y recursos.

ANÁLISIS POR CORRELACIÓN

Los investigadores pueden llevar a cabo este análisis para determinar la relación que existe a través de diferentes variables de datos. Para conducir esta clase de análisis debe existir una relación "par" entre dos "set de datos", es decir, para cada variable "x" ha de existir una variable única "y" que corresponda con ella. Este tipo de análisis le permite al examinador del fraude evaluar la "fuerza" de las conexiones entre dos o mas piezas de información.

Por ejemplo, en un documento de estado de gastos. Supóngase que encuentra una relación fuerte entre los gastos y las ganancias en un periodo de tiempo definido. El investigador puede hacer un análisis de regresión para encontrar las fluctuaciones que ocurrieron en esa relación y compararla con el comportamiento normal de la industria. Este análisis puede confrontarse con las "Red Flags" y detectar dónde puedo haber ocurrido un fraude.

MONITOREO DE DATOS

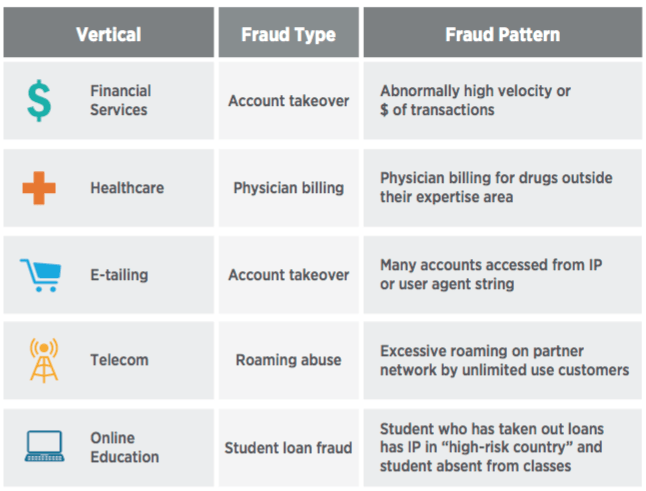

Basados en el análisis de la industria, en el comportamiento que debe tener la compañía y en resultado del riesgo de fraude de la misma, se construyen patrones de detección para el fraude, como se muestra en la siguiente figura.

SOFTWARE BIG DATA PARA LAS INVESTIGACIONES

Los investigadores pueden emplear variedad de software de Big Data para capturar y llevar a cabo el proceso de análisis de datos en una compañía. Los más conocidos son Splunk, Log-Trust y ELK.

Referencias

Splunk for Fraud Detection, https://www.splunk.com/

![]() Julián Ríos

Julián Ríos

Investigador de Fraudes certificado por la ACFE (Asociación de Examinadores del Fraude Certificados), Ciber Investigador experto en Inteligencia y Contrainteligencia certificado por el Instituto McAfee, Profesional en seguridad de la Información certificado por ISC2 (Certified Information Systems Security Professional) y perito Forense Informático (CHFI) con énfasis en la gestión de incidentes (ECIH) y hacking ético (CEH), certficado por EC-Council. Lleva 10+ años dedicado a la gobernanza en el campo de las tecnologías de la información, certificado en COBIT, ITIL, Red Hat y hoy en día se dedica a aplicar todos los conocimientos en seguridad de la información y las TICs para combatir el fraude de manera innovadora, desarrollando nuevos productos y metodologías. Colaborador de Auditool.

Medellín, Colombia

Y luego Agregar a la pantalla de inicio.

Y luego Agregar a la pantalla de inicio.